下準備

お疲れ様です。

今日は、nessus(ネサス)を利用して自身のサーバーの脆弱性診断をしたいと思います。Nesuusを利用するのは、初めてだから環境から

構築しないといけないです。

今日中に環境構築して、明日明後日の土日を使い診断しようと思います。今日は環境構築まで。

診断に使うサーバー 自宅の仮想環境上のCentOS stream9 パッチは最新状況です。

診断されるサーバー WEBサーバー(外部)のサーバー

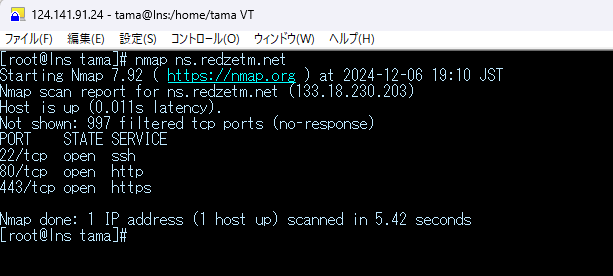

まずは、診断されるサーバーにnmap(Network Mapper)で開いているポートをスキャンしてみた。

うんうん、そうそう上記のポートしか開けてない。firewalldと毎日ログ監視してるから攻撃されても不正アクセスはできないハズ。

1. Nessusの説明

Nessusは、脆弱性スキャン、ポートスキャン、サービススキャンなど、多くの機能を提供しています。これにより、サーバーの脆弱性を詳細に

分析できます。

2. 計画を立てる

まず、どのような脆弱性を検出したいのか、どのサーバーをスキャンするかを決めます。例えば、特定のポートやサービスに焦点を当てるか、

全体的なスキャンを行うかを考えます。

まずは、システムをアップデートしておく (dnf check-update)場合により dnf -y update 脆弱性診断を実施するサーバーとされる側のサーバーも

アップデートしておくこと!

3. Nessusの設定・構築

① Nessusのインストール

Nessus Essentials(無料版) https://www.tenable.com/products/nessus/activation-code サインインして登録が必要です。

名前とメールアドレスを登録でメールが送られてくるからそこからダウンロードするみたい。アクティベーションコードの記載があるから

何かに控えておきましょう!

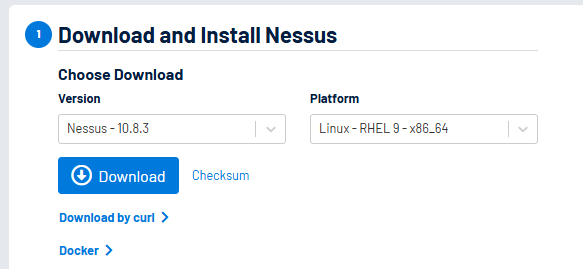

Download Nessus and Nessus Managerを選択してNessus10.8.3 Linux-RHEL9-x86_64を選択しDLする

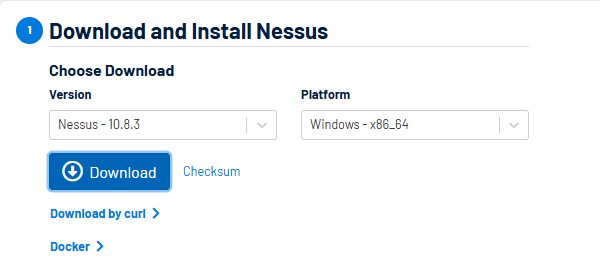

念のためWindows版もDLしといた。↓

今、気づいたけど、仮想環境にしててセグメント違いのプライベートアドレスだったので直接WEBアクセスできないので、Windows版に変更する。

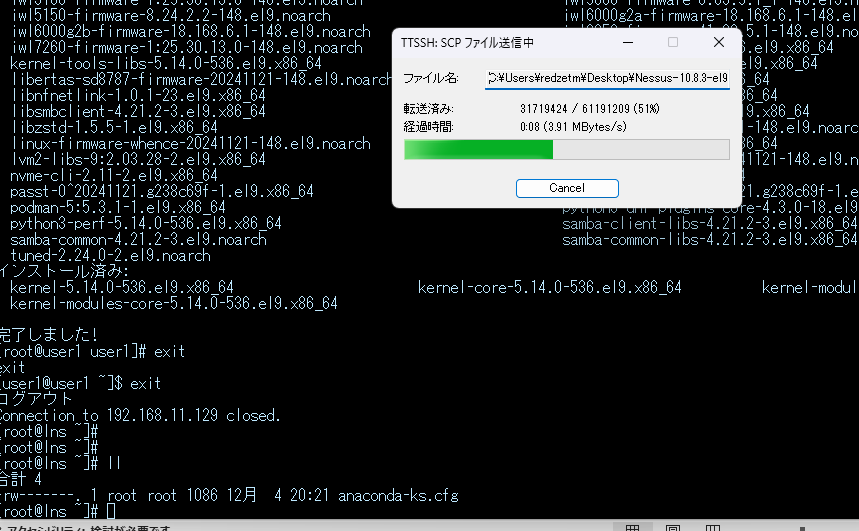

Linuxで動かしたい場合は同じセグメントのLinuxサーバーにNessus-10.8.3-el9.x86_64.rpm を転送してrpmコマンドでインストールお願いします。

Linuxにインストール

sudo rpm -ivh Nessus-10.8.3-el9.x86_64.rpm

サービスの起動

sudo systemctl start nessusd.service

sudo systemctl enable nessusd

ファイアウォールの設定

sudo firewall-cmd --add-port=8834/tcp --zone=public --permanent

sudo firewall-cmd --reload

Nessusの設定

Webブラウザで https://<IPアドレスまたはホスト名>:8834 にアクセスし、ログインする。

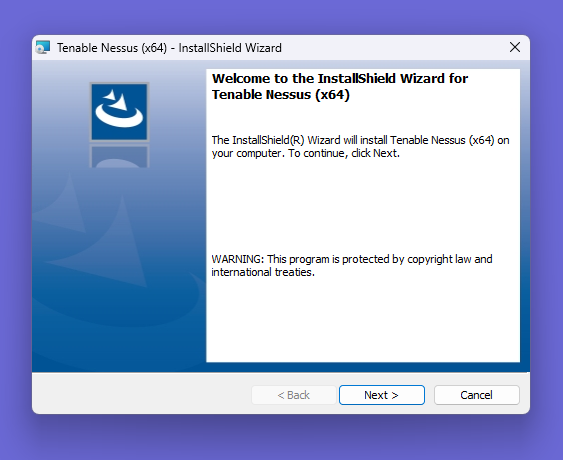

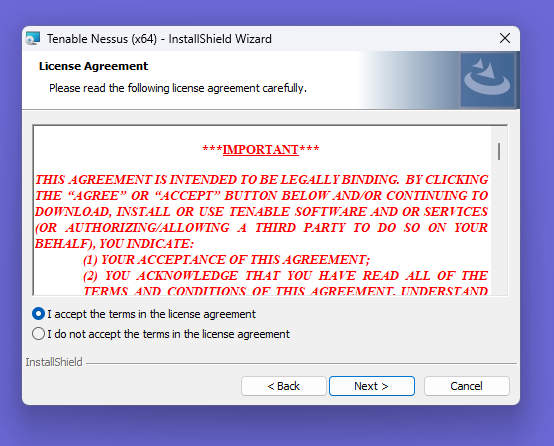

私の場合は、セグメント違いだったからWindows11Proにインストールする。Nessus-10.8.3-x64.msiをダブルクリックでインストール。

Windowsのインストーラーで簡単にインストール完了(特に問題はないと思うので説明はなし)。 とりあえず起動する!

警告が出るがlocalhostなので無視して進める。

Copirotで訳して進める。

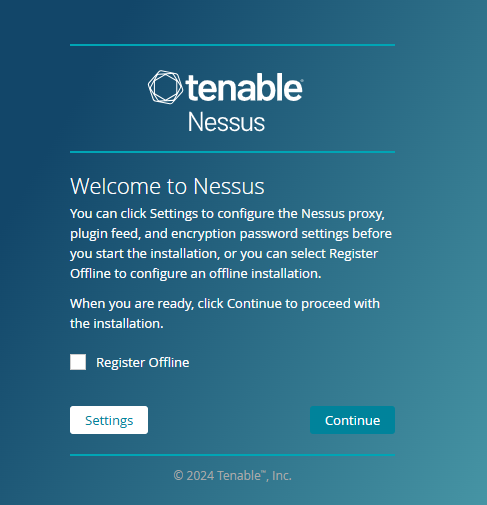

Nessusへようこそ インストールを開始する前に、「設定」をクリックしてNessusの

プロキシ設定、プラグインフィード、および暗号化パスワード設定を構成することが

できます。

または、「オフラインで登録」を選択してオフラインインストールを構成することもできます。

準備ができたら、「続行」をクリックしてインストールを進めてください。

オフラインで登録

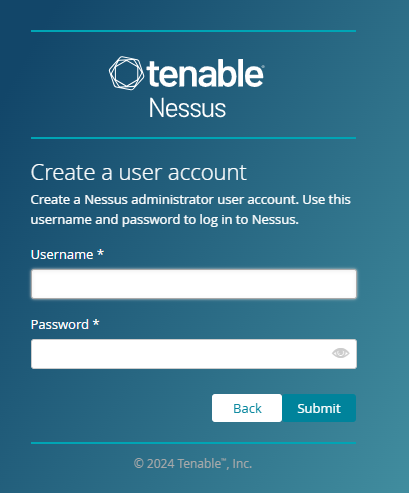

Continueしてアクティベーションコード(メールできたやつ)を入力。管理者情報を入力してSubmit。

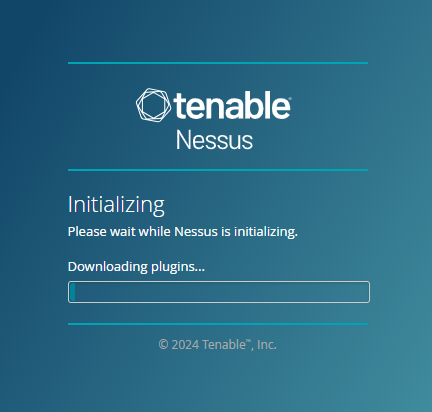

プラグインがダウンロードされる

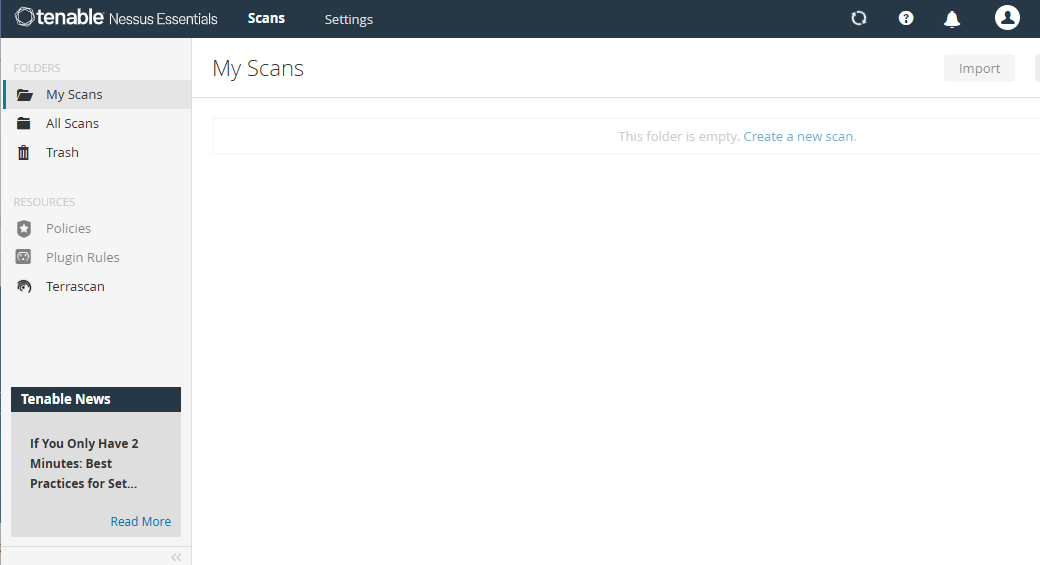

パスワードを入力したら無事ログインできました。

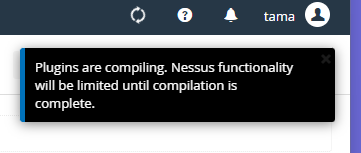

再起動(ログインしなおし)ですぐはプラグインをコンパイル中です。コンパイルが完了するまで、。Nessusの機能は制限されますとなってました。

とりあえず環境構築は出来ました。早速、脆弱性診断してみる。

脆弱性診断の結果としては、深刻なものはなかったもののバージョンが若干古いとか、いろいろ記載がありました。

常にシステムを新しいものにアップデートしていますが、

あらさがしすれば出てくるものなのだなーと思いました。記載があったものは、私のレベルでは対応できそうではなく、

ソフトウェアの問題(バージョン等)でありそのバージョンを使う限りは多少のリスクがあるものです。

今回、脆弱性診断をしてみて、本当のハッカーに狙われたらシステムをクラッシュさせたりできるものかと思いました。

また、OSやソフトウェアをリリースしている会社、団体は日々セキュリティに対しなみなみならぬ努力をしてくれているんだと感じました。

WindowsUpdateとか無料でよくアップデートしますが、多くの方がかかわり最新の状況にしてくれているんだと感謝する次第です。

是非自身で確認してみてください。

※勝手に自身の権利のあるサーバー以外を脆弱性診断してはだめです。不正アクセス禁止法に触れる

恐れがあります。絶対にやらないでください。